Check Point po raz kolejny mnie zaskoczył - już sam nie pamiętam, który to raz!

2024-07-30

Kiedy w 1995 roku podpisywaliśmy umowę z firmą Check Point Software (wtedy jeszcze jako mało ważny kraj, poprzez firmę córkę SUN Microsystems – SunSoft, której już byliśmy dystrybutorem) do głowy mi nie przyszło to co działo się w następnych latach, a w zasadzie dziesięcioleciach. Do głowy mi nie przyszło, że CLICO z firmy garażowej rozrośnie się do wyspecjalizowanego w bezpieczeństwie, sieciach i zarządzaniu dystrybutora międzynarodowego. To były marzenia. Ale dużo większym zaskoczeniem jest dla mnie fakt, iż Check Point Software Technologies - Poland przetrwała jako niezależna firma 30 lat z tego 29 lat z nami. To jest w całej naszej ofercie coś absolutnie niebywałego i unikalnego. Nie ma drugiej takiej firmy. Już w tym miejscu życzę i Check Point Software i CLICO dalszych lat rozwoju w niezależności, bo jak życie pokazuje, Excell nie zawsze ma rację.

Dlatego też nikogo chyba nie dziwi, że od lat kibicuję Check Point Software bardzo gorąco, lubię tą firmę, ludzi tam pracujących, a nade wszystko lubię jej produkty. Jest chyba tylko jedna firma, której kibicuję dużo dłużej, ale nie powiem jaka, aby nie narazić się jakimkolwiek kibicom, jakiejkolwiek drużyny piłkarskiej. Kiedy w latach 90-tych byłem w firmie typowym programem wielozadaniowym i wielowątkowym śledziłem wszystkie nowinki techniczne i plany Check Point Software, uczestnicząc w praktycznie każdym CPX (Check Point Experience) gdzie najważniejszym punktem programu był „road-map”.

Jak tylko w ofercie firmy pojawiły się małe urządzenia do zastosowań domowych (SofaWare - https://checkpoint.clico.pl/CheckPoint/cpnews/articles/rozpakowujemy-urzadzenie-check-point-1550) od razu zacząłem chronić swoją sieć domową produktem firmy Check Point Software. W tej chwili już nie używam produktów pod tą nazwą, bo ich funkcjonalność dawno przeminęła, choć dalej działają!, ale przyznam się szczerze, że w jednej z lokalizacji używam urządzenia SG750 kupionego w 2016 roku, które nadal działa i w tej lokalizacji spełnia swoją funkcję. Niestety będę je musiał wymienić na coś nowszego, bo Check Point Software zapowiedział koniec wsparcia na październik tego roku.

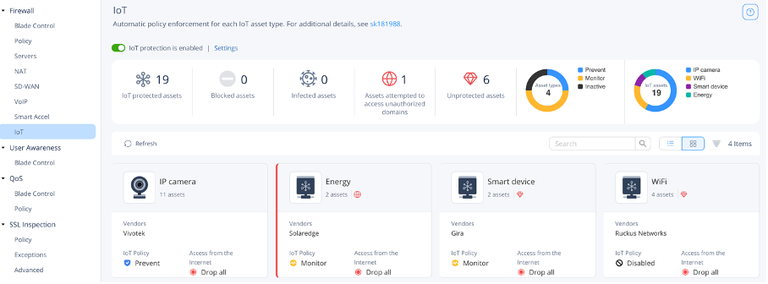

W tej chwili moim podstawowym produktem chroniącym sieć domową jest SPARK 1595. Po jednej z aktualizacji oprogramowania (do wersji R81.10.10) przeżyłem spore zaskoczenie. Moim oczom pokazał się nowocześniejszy i bogatszy w informację interfejs użytkownika. Jednak nie to mnie najbardziej zaciekawiło. Otóż najbardziej zaskoczyła mnie zakładka „IoT” w sekcji „Access Policy”. Nieco mniej, ale także zdziwiła mnie zakładka „SD-WAN” jednak ja „rzuciłem się” na IoT. Oto co zobaczyłem:

Polityka bezpieczeństwa IoT

Polityka bezpieczeństwa IoT

Już z tych całych emocji nie pamiętam czy przełącznik „IoT protection is enabled” był włączony po uaktualnieniu czy też ja go włączyłem, ale po jakimś czasie okazało się, że nowe oprogramowanie samo odszukało i sklasyfikowało 19 urządzeń IoT dzieląc je na grupy. Dla każdej grupy nazwany został także producent.

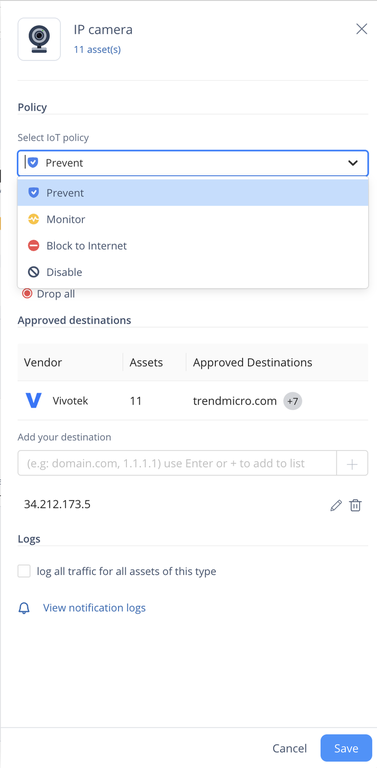

Rozpocząłem zabawę. Nie chcę się tu rozpisywać nad możliwościami i zawiłościami technicznymi, ale w bazowym zakresie – czyli w sam raz dla mnie – ochrona IoT jest bardzo prosta w konfiguracji. Dla każdej z grup możemy określić politykę IoT:

Polityka IoT dla gruby urządzeń

Może to być: Prevent (czyli chronimy urządzenia w grupie), Monitor (czyli obserwujemy), Block to Internet (czyli zabraniamy wyjścia do Internetu) i Disable (czyli nie chronimy urządzeń polityką IoT.

W przypadku Prevent ochrona polega przede wszystkim na dopuszczeniu ruchu od urządzeń do Internetu, ale tylko dla określonych domen. Co ciekawe, urządzenie samo określiło sobie listę „Approved Destinations”. Pewnym zaskoczeniem dla mnie było pojawienie się na tej liście domeny trendmicro.com. Okazało się, że wynika to z faktu, iż rejestrator obrazu kamer IP chroni każdą z kamer oprogramowaniem firmy Trend Micro Europe i dostęp do domeny konieczny jest ze względu na uaktualnienia i chmurę. Oczywiście może zdarzyć się tak, że lista „Approved” nie obejmuje wszystkich domen (np. dla chmurowych aplikacji zdalnego dostępu do obrazu). Mamy w tedy możliwość dodania dodatkowych domen, czy nawet pojedynczych IP do dozwolonego ruchu.

W przypadku IoT taka bazowa ochrona wydaje się być w większości wypadków wystarczająca i skutecznie chroni np. przed nielegalnie zainstalowanymi „koparkami” bitcoin-ów.

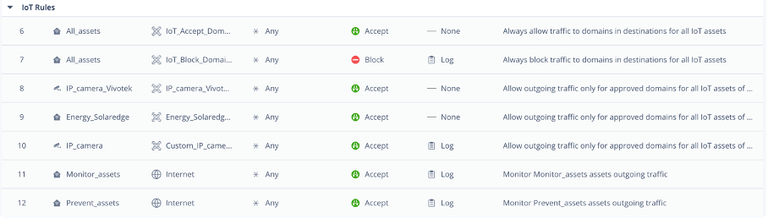

Oczywiście to nie koniec ochrony bowiem oprogramowanie urządzenia samodzielnie generuje też reguły „tradycyjnej” polityki bezpieczeństwa:

Dobrze znany edytor reguł polityki bezpieczeństwa

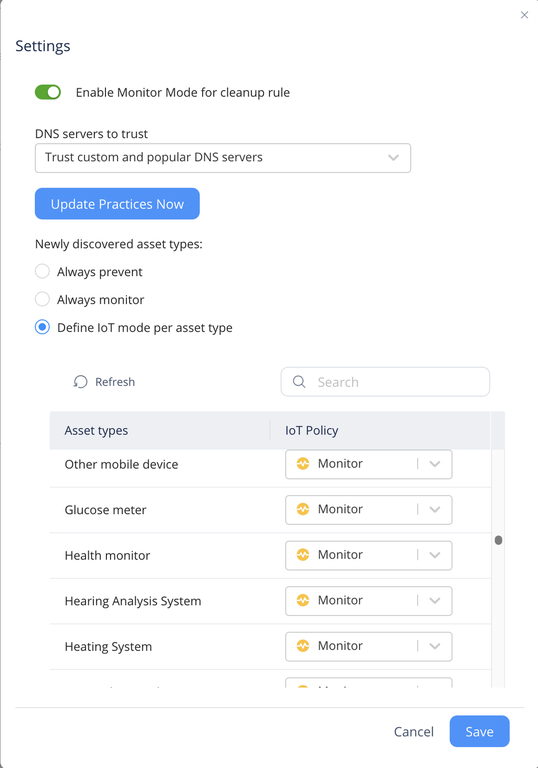

Gdybyśmy chcieli budowę polityki IoT jeszcze bardziej zautomatyzować możemy zdefiniować politykę bezpieczeństwa dla nowo wykrytego urządzenia w ramach parametrów nadrzędnych:

Domyślne polityki bezpieczeństwa IoT dla grup

W większości przypadków ustawienia te wskazuję jedynie na monitorowanie co oczywiście ma spory sens. Przyjrzyjmy się najpierw co urządzenie potrzebuje ze świata Internetu i sprawdźmy wstępnie ruch sieciowy do i od urządzenia.

Oczywiście tak jak każde urządzenie z IP możemy dowolny element IoT objąć szczególnym, bądź innym typem ochrony, definiując reguły polityki w tradycyjny sposób.

Prywatna konkluzja: jak na razie jestem bardziej niż zadowolony.

#security #iot #checkpoint #clico #spark #home #easy #homesecurity #automation